Tehnoloģijas ir veiksmīgi ienākušas mūsu ikdienas dzīvē, tā ari industriālajos kompleksos, bet līdz ar šīm tehnoloģijām ir parādījušies jauni riski, ar kādiem līdz šim nevienam vel nebija jāsaskaras. Kad katru ražošanas iekārtu rūpnīcā kontrolē centralizēta vadības sistēma, kad elektrosadales stacijās iekārtu uzraudzība noris caur datorizētu kontroles sistēmu, var pienākt mirklis, kad kāds var izmantot šīs sistēmas pret Jums. Lūk, daži atgadījumi kad hakeri inficējot, vai uzlaužot šādas sistēmas spēja sabotēt vai pilnībā iznīcināt veselus infrastruktūras objektus.

Postošākie hakeru uzbrukumi industriālajiem objektiem.19

2010.gadā Irānas Natanz atomelektrostacijā Starptautiskie Atomenerģijas aģentūras novērotāji pamanīja kādas neparastas darbības ko veic tehniķi, kas atbildēja par urāna bagātināšanas procesu, proti, viņi regulāri atvienoja un pārstartēja urāna bagātināšanas centrifūgas, kuras bija sākušas nekontrolējami darboties, paralizējot sistēmas darbību, jeb citiem vārdiem skatot, kavējot urāna bagātināšanas procesu.

Kā vēlāk atklājās, sistēma kas kontrolē urāna bagātināšanas centrifūgas bija inficēta ar iznīcinošu vīrusu „Stuxnet” kura izcelsme saistīta ar Izraēlas un/vai ASV drošības dienestiem. Un visticamāk bija nokļuvusi atomelektrostacijas sistēma caur inficētu USB atmiņu, ko kāds korumpēts darbinieks bija ienesis.

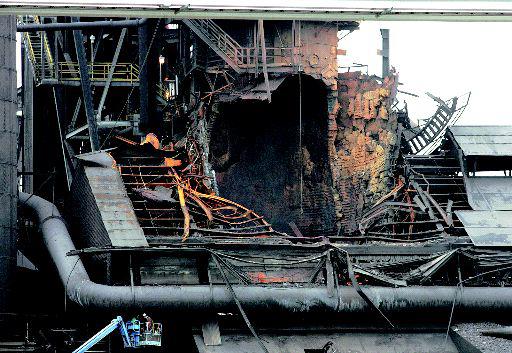

2014.gadā Vācijas metāla pārstrādes uzņēmums piedzīvoja iznīcinošu kiberuzbrukumu. Sākumā hakeriem izdevās inficēt viņu ē-pastu sistēmu iegūstot iespēju novērot viņu ē-pastu sarakstes. Kad viņi bija ieguvuši sev vēlamo informāciju, šai gadījumā nepieciešamas paroles lai piekļūtu un kontrolētu dzelzs kausēšanas katlus, viņi izmainīja to kontroles sistēmās parametrus, kas kompānijas darbiniekiem liedza tos izslēgt pēc standarta procedūras laikā kad tas bija nepieciešamas, kas rezultātā noveda pie milzīgiem sistēmas bojājumiem.

Lai gan pats uzbrukums nebija pārāk sarežģīts, uzbrucēji demonstrēja biedējošas zināšanas par industriālajām sistēmām un to darbības principiem. Pēc Vācu IT drošības kompānijas vārdiem, šis līdz šim ir bijis tikai otrais apstiprinātais hakeru uzbrukums, kas radījis reālu iznīcību.

Lai gan oficiāli šis uzbrukums nav apstiprināts, taču ir daudzi pierādījumi kas liecina, ka 2008.gadā notikušo maģistrālā naftas vada eksploziju Turcijā izraisīja hakeru uzbrukums. Kaut ari valdība šai „negadījumā” vainoja sistēmas kļūdu, taču brīdinājumu ziņojumu trūkums no naftas vada drošības sistēmām rada šaubas, ka tā ir bijusi tikai vienkārša kļūme sistēmā.

Papildus tam eksperti no drošības dienestiem izteica minējumus, ka komunikācija starp novērošanas operatoriem, kas uzrauga naftas vadu un pašu naftas vadu varēja tikt traucēta un tāpēc netika saņemti nekādi brīdinājumi par tuvojošos nelaimi. Tāpat tiek uzskatīts, ka hakeriem izdevās piekļūt sistēmai, kas atbild par video novērošanu naftas vada tuvumā un iznīcināt drošības ierakstu kurā viņi fiziski izmaina spiedienu gāzes vada posmā, kas ari noveda pie eksplozijas.

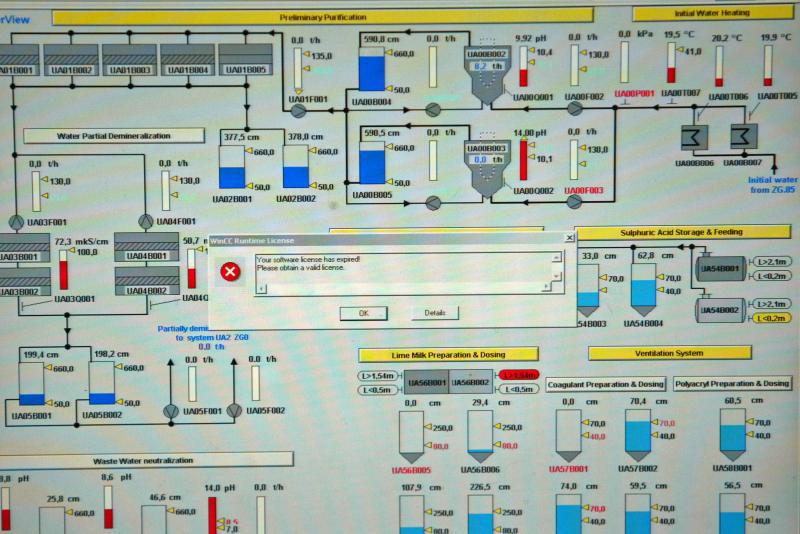

2015 .gada decembrī vairāk kā desmittūkstoš iedzīvotāji Ukrainā palika bez elektrībās , pēc tam kad sistēma ziņoja par nezināmu kļūdu un lai izvairītos no tikla bojājumiem tā izslēdzās. Pēc rūpīgas sistēmas izpētes uz daudziem datoriem tika atrast kaitnieciskas programmatūras pēdas . Pēc koda paraugu izpētes tika secināts, ka konkrētais kods varētu būt saistīts ar Trojas zirga tipa vīrusu „BlackEnergy” kuru parasti tiek izmantots informācijas iegūšana nolūkiem, taču papildus tam šis fragments bija papildināts ar jaunu moduli, kas bija speciāli paredzēs industriālo sistēmu sabotēšanai.

Šis pārrāvums ilga tikai dažas stundas, jo Ukraiņi nesekoja pareizajai procedūrai , kas nosaka to, ka ir jāveic pilna tikla diagnostika lai noteiktu kļūmes cēloni pirms strāvas atjaunošanas, tā vietā viņi vienkārši atjaunoja stāvas piegādi, pieņemot ka sistēma meloja par kritisko kļūdu. Piemēram, ja šāds uzbrukums būtu noticis Vācija, Francijā, vai ASV elektrību būtu iespējams atjaunot vien pēc tam, kad būtu veikta pilna tikla diagnostika, kas prasītu daudz vairāk laika nekā vien pāris stundas.

Tev patiks šie raksti